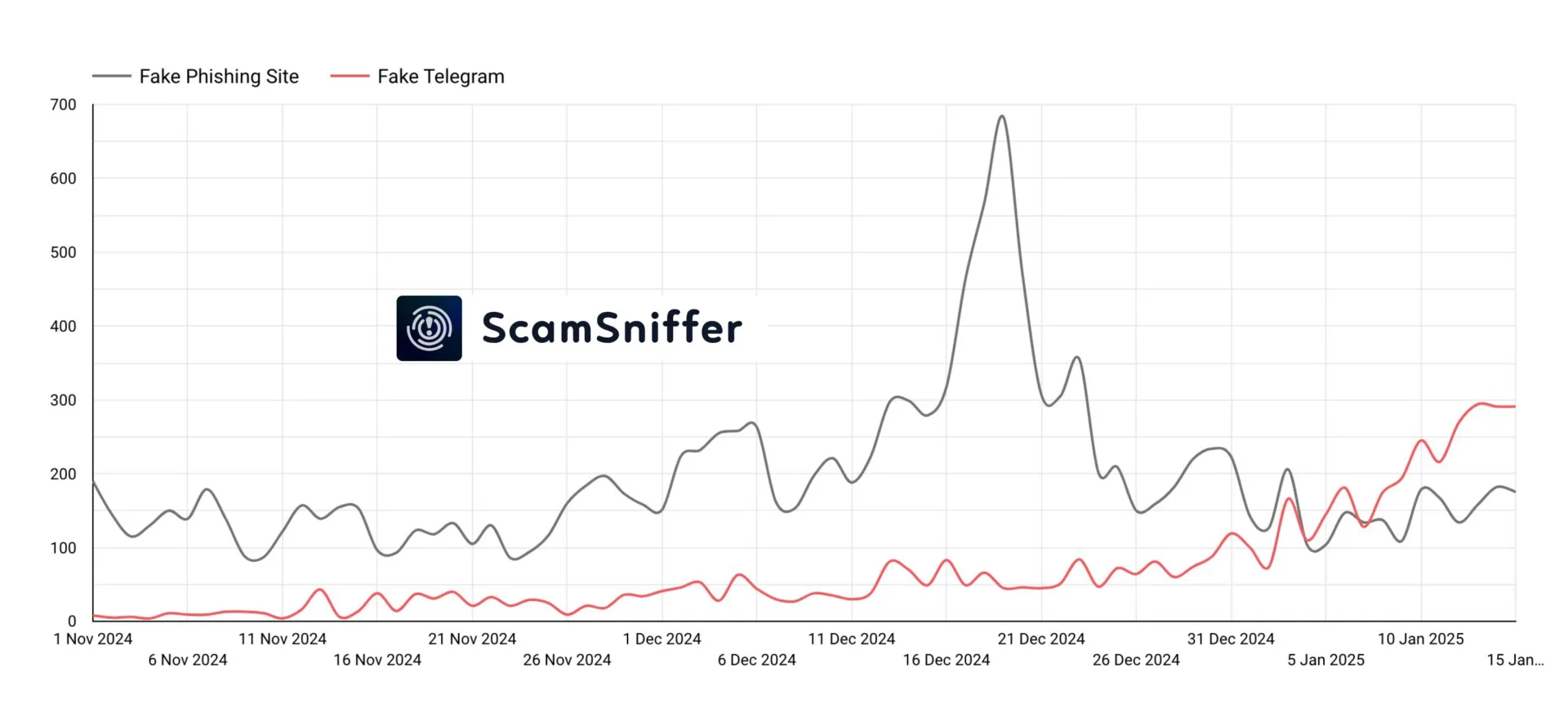

Web3反诈骗平台ScamSniffer报告称,电报社交消息平台上的恶意软件诈骗大幅增加。据该公司称,从2024年11月到2025年1月,Telegram集团恶意软件诈骗增加了2000%。

这种新的攻击形式在2024年底开始受到关注,并继续以惊人的速度增长。通过这种策略,不良行为者使用虚假组和验证机器人来分发可以访问用户设备并窃取其资产的恶意软件。

这些欺诈团体通常被宣传为独家阿尔法、空投或交易团体,诱使用户执行恶意代码或安装虚假验证软件加入渠道。一旦执行,这些代码和软件允许坏人完全访问用户的设备,在那里他们可以收集敏感信息来窃取用户的资产。

诈骗嗅探器写的:

一旦你执行了他们的代码或安装了他们的“验证”软件,他们就可以访问你的密码,扫描钱包文件,监控你的剪贴板,并窃取浏览器数据

虽然很难确定这种新的攻击向量损失了多少,但Scam Sniffer指出,此类骗局的数量有所增加,这表明它正在发挥作用。

Telegram恶意软件诈骗有几个变种,给用户带来了麻烦。在一种变体中,攻击者要求用户输入他们的电话号码和登录码用于验证,而不是执行任何代码或安装软件。然而,电话号码和登录码使他们可以访问用户的Telegram帐户,并允许他们进行控制。

除了使用Telegram,攻击者还使用伪造的Cloudflare验证页面将恶意代码部署到剪贴板。假页面通常包含一个提示,要求进行额外的验证,并要求用户运行Windows+R命令。如果成功,恶意软件将成为设备的一部分,并添加到Windows初创公司。

由于这些坏人使用了同一骗局的多种变体,安全专家呼吁用户对他们点击的链接和安装的软件更加谨慎。Scam Sniffer指出,这种恶意软件的大部分通常都包含邀请承诺的用户,他们不需要签署任何东西或连接他们的钱包,而有些人还要求用户加入群组进行实时更新。

该公司发现了一些骗子使用的假机器人,包括Official SafeguardRobot;SafeguardsAuthenticationBot和safeguardof_bot。所有这些机器人与真实的验证机器人在命名上都有相似之处,只是存在细微的拼写错误和可能误导用户的更改。

鉴于这些新骗局策略的全部范围和影响仍然未知,专家指出,最好的保护措施是用户永远不要运行未知命令、安装未经验证的软件或使用基于剪辑的验证。正如Scam Sniffer所观察到的那样,没有真正的加密项目要求用户在加入群组之前运行代码。

Scam Sniffer声称,坏人采用这些新策略是因为用户现在更了解传统的网络钓鱼策略。尽管网络钓鱼继续造成重大损失,2024年损失近5亿美元,但该安全公司指出,在过去两个月里,经常发生的网络钓鱼事件保持稳定。

除了新奇之外,Telegram恶意软件诈骗具有更具破坏性的影响。这种恶意软件使攻击者能够更多地访问用户的设备,使他们能够破解多个钱包,并利用从受害者设备中收集的敏感信息造成更大的破坏。

有趣的是,黑客不仅仅是冒充加密货币影响者来推销他们的假团体。他们还使用合法加密项目的虚假页面来瞄准社区,并邀请他们加入团体。Scam Sniffer发现了来自Scoutly、Fridon AI、Build和Hiero等项目的虚假Telegram群的邀请。

从零到Web3 Pro:你的90天职业启动计划